Par Aurélien Francillon, Institut Mines-Télécom (IMT) et Noémie Véron, Université de Lille

Il est assez fréquent d’entendre parler de compromission de smartphones aujourd’hui : ces intrusions permettent d’accéder aux données qui sont stockées sur le téléphone, ou d’y implanter un logiciel espion. Aujourd’hui, c’est en fait la complexité des smartphones qui les rend si vulnérables aux intrusions (architecture, fonctionnement) et si difficiles à sécuriser complètement d’un point de vue technique.

Le scandale Pegasus a révélé en 2021 au grand public que des intrusions ou attaques de téléphones peuvent se faire à distance, quand elles ont été utilisées contre des journalistes (de Mediapart notamment) pour le compte de gouvernements étrangers. Même Jeff Besos, le CEO d’Amazon, aurait été piraté à distance par une simple vidéo envoyée via la messagerie WhatsApp.

À l’inverse, l’exploitation de failles dans des téléphones sécurisés destinés aux criminels permet aussi aux forces de l’ordre de démanteler d’importants réseaux criminels – c’est le cas par exemple dans l’affaire EncroChat dont les procès sont en cours.

Ces exemples illustrent la tension permanente entre le besoin d’accéder aux données protégées pour des enquêtes menées afin de protéger des citoyens, et le besoin de protéger les citoyens contre les abus de ces accès. Alors, faut-il sécuriser au maximum les téléphones d’un point de vue technique, ou au contraire aménager des « portes dérobées » pour les services de police et de renseignement ?

Qui a – et aura – le droit de pénétrer dans les smartphones ?

En France, le code de procédure pénale et le code de la sécurité intérieure autorisent respectivement les services de police judiciaire et les services de renseignement à capter les données informatiques, c’est-à-dire à récupérer des informations telles qu’elles apparaissent sur l’écran d’une personne (ou sur des périphériques externes), sans qu’elle en soit informée.

Depuis la loi du 23 mars 2019 de programmation 2018-2022 et de réforme pour la justice, il est même possible d’utiliser des moyens de l’État soumis au secret de la défense nationale afin d’enregistrer, de conserver ou de transmettre les données telles qu’elles sont stockées dans un système informatique. À cela s’ajoute la possibilité pour l’État de mandater des experts – en l’occurrence des sociétés privées spécialisées – afin de pénétrer dans lesdits systèmes.

En 2023, le Gouvernement a tenté une nouvelle fois d’accroître les moyens à la disposition des forces de police en insérant dans le projet de loi d’orientation et de programmation du ministère de la Justice 2023-2027 une disposition relative à l’activation à distance des appareils électroniques à l’insu de leur propriétaire ou de leur possesseur afin de procéder à leur localisation en temps réel, à l’activation du micro ou de la caméra et à la récupération des enregistrements.

Cette disposition très controversée a été en partie censurée par le Conseil constitutionnel le 16 novembre 2023. Celui-ci a considéré que l’activation à distance du micro ou de la caméra d’un appareil électronique porte une atteinte disproportionnée au droit au respect de la vie privée, notamment parce qu’elle permet d’écouter ou de filmer des tiers qui n’ont aucun lien avec l’affaire en cours.

Seule a été déclarée conforme à la Constitution la possibilité de géolocaliser en temps réel une personne grâce à l’activation à distance de son téléphone ou de tout autre appareil informatique tels que des tableaux de bord de véhicule.

Comment les intrusions sont-elles possibles techniquement ?

Indépendamment de la légalité d’une telle action, on peut pénétrer techniquement dans un smartphone en exploitant ses « vulnérabilités », c’est-à-dire en utilisant les failles existantes au niveau matériel ou logiciel.

L’exploitation des vulnérabilités est aujourd’hui protéiforme, tant les intrusions sont multiples et concernent plusieurs niveaux. Les attaques peuvent être effectuées à distance, à travers le réseau, ou directement sur le téléphone si celui-ci est accessible physiquement, par exemple un téléphone saisi lors d’une perquisition. Dans ce cas, les attaquants utilisent par exemple une « attaque par canal auxiliaire » (la consommation électrique d’un téléphone peut notamment révéler des informations) ; créent des erreurs artificielles (par « injection de fautes »), ou attaquent physiquement les cartes à puces ou microprocesseurs. Ces attaques permettent de récupérer les clefs de chiffrement qui permettent d’accéder aux données de l’utilisateur stockées sur le téléphone. C’était le sujet par exemple du projet européen EXFILES.

Si l’on progresse dans les couches du téléphone, il est possible d’exploiter les failles des systèmes d’exploitation des téléphones (leurs bugs, en d’autres termes). Plus un système est complexe et a de fonctionnalités, plus il est difficile de le sécuriser, voire de définir les propriétés de sécurité attendues.

Par ailleurs, dans la plupart des cas, une attaque ne suffit pas à elle seule à s’introduire dans le téléphone cible, c’est pourquoi un exploit moderne combine de nombreuses vulnérabilités et techniques de contournement des contre-mesures présentes.

Enfin, les intrusions peuvent cibler les applications installées sur le smartphone ou les protocoles de communication. Dans ce cas, ce sont des phases critiques de l’utilisation des applications qui sont visées : comme la négociation des clés, l’appairage des appareils ou encore les mises à jour des firmwares over-the-air. Par exemple, en 2019, l’équipe « Project Zero » de Google a découvert des vulnérabilités exploitables à distance sur les iPhones (pourtant réputés pour leur bon niveau de sécurité), qui permettaient de prendre le contrôle du téléphone avec un simple SMS.

Comme cette équipe, de nombreux chercheurs et fabricants découvrent et rapportent les vulnérabilités simplement pour qu’elles soient corrigées. En revanche, d’autres entreprises en tirent bénéfice en créant des « exploits » – des ensembles de vulnérabilités et techniques complexes, qui permettent d’exploiter les téléphones contre leurs utilisateurs et sont vendus au plus offrant – États compris, pour des sommes pouvant atteindre plusieurs millions d’Euros.

Faut-il sécuriser davantage ou au contraire aménager des « portes dérobées » ?

En 10 ans, le niveau de sécurité a considérablement évolué. Les opérateurs privés multiplient les mesures techniques pour s’assurer d’un niveau de sécurité de plus en plus élevé, avec de nouveaux langages de programmation par exemple, ou des modes à haut niveau de sécurité, comme le mode « lockdown » sur les iPhones, qui désactivent de nombreuses fonctionnalités, et réduisent donc la « surface d’attaque ».

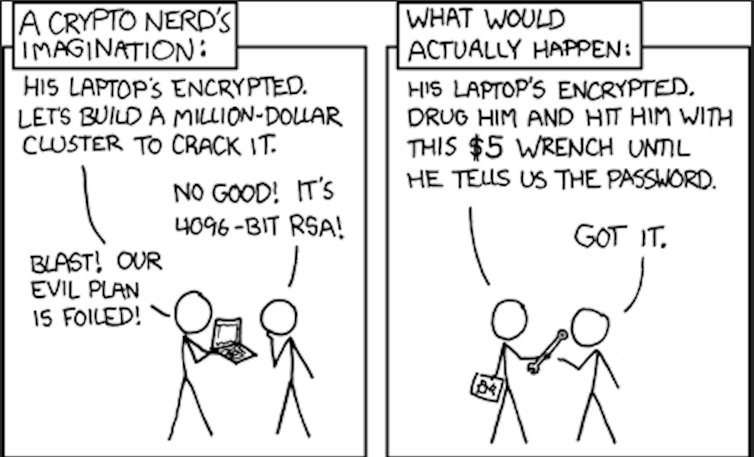

Pourtant, il est impossible de proposer des systèmes complexes et sûrs à 100 %, notamment parce que le facteur humain existera toujours. Dans certains cas, le téléphone peut être compromis de manière complètement transparente pour l’utilisateur, c’est une attaque « zéro clic ». Dans d’autres, l’intervention de l’utilisateur reste nécessaire : cliquer sur un lien ou ouvrir une pièce jointe est considérée comme une attaque « un clic ». En tout état de cause, la ruse, la contrainte physique, psychologique ou juridique reste bien souvent un moyen efficace et rapide d’accéder aux données.

Les difficultés croissantes à pénétrer les smartphones poussent les services de police, notamment par la voix de leur ministre en octobre 2023, à demander régulièrement la mise en place de « portes dérobées » (ou « backdoors ») qui permettent de donner un accès privilégié aux téléphones.

Ainsi, dans les années 90, la NSA souhaitait imposer aux fabricants et opérateurs de télécommunication une puce de chiffrement, le « Clipper Chip », qui incluait une telle porte dérobée permettant aux services de renseignement de déchiffrer les communications.

Dans la même veine, les forces de police contactent parfois les fabricants pour qu’ils leur donnent un accès à l’équipement, ce qui occasionne des tensions avec les opérateurs privés. En 2019, Apple avait refusé un tel accès au FBI, qui avait fini par utiliser une attaque matérielle sur le téléphone en question.

Plus récemment, en novembre 2023, de nombreux chercheurs s’opposaient à un article du règlement européen eIDAS qui forcerait les navigateurs à inclure des certificats imposés par les gouvernements européens. De tels certificats permettraient d’intercepter les communications sécurisées (HTTPS) des citoyens, sans que les éditeurs de navigateurs ne puissent révoquer ces certificats s’ils étaient utilisés de manière abusive.

Nous pensons que réduire la sécurité des systèmes en y introduisant des portes dérobées nuit à la sécurité de tous. Au contraire, augmenter la sécurité des smartphones protège les citoyens, en particulier dans les pays où les libertés individuelles sont contestées.

Si la surveillance de masse et l’insertion de backdoors dans les produits sont un danger pour la démocratie, est-ce qu’exploiter des vulnérabilités existantes serait un moyen plus « démocratique » de collecte des informations à des fins judiciaires ? En effet, ces techniques sont nécessairement plus ciblées, leur coût élevé… et si ces failles sont exploitées massivement elles sont rapidement détectées et corrigées. Avec la constante augmentation de la sécurité des téléphones, jusqu’à quand cela sera-t-il économiquement possible pour les services de police et judiciaires ?

En effet, bien que l’élimination de toutes les vulnérabilités soit sans doute illusoire, est-ce que le coût de leur découverte et de leur exploitation devient exorbitant ou bien est-ce que l’évolution des techniques de découverte de vulnérabilités permettra de réduire leur cout ?

Le PEPR Cybersécurité et son projet REV (ANR-22-PECY-0009) sont soutenus par l’Agence nationale de la recherche (ANR), qui finance en France la recherche sur projets. Elle a pour mission de soutenir et de promouvoir le développement de recherches fondamentales et finalisées dans toutes les disciplines, et de renforcer le dialogue entre science et société. Pour en savoir plus, consultez le site de l’ANR.![]()

Aurélien Francillon, Professeur en sécurité informatique, EURECOM, Institut Mines-Télécom (IMT) et Noémie Véron, Maître de conférences en droit public, Université de Lille

Cet article est republié à partir de The Conversation sous licence Creative Commons. Lire l’article original.