La fermeture du réseau cuivre s’accélère en France. Après une première vague début 2025, l’arrêt du réseau cuivre d’Orange s’étend à grande échelle. Le 27 janvier 2026, 763 nouvelles communes verront disparaître définitivement l’ADSL. Une bascule technologique majeure, portée par la généralisation de la fibre, mais qui pose encore des questions concrètes dans certains territoires. Le calendrier s’accélère. Après la fermeture technique du réseau cuivre dans 162 communes au 31 janvier 2025, Orange passe un nouveau cap ce mardi 27 janvier avec l’arrêt définitif du cuivre dans 763 communes supplémentaires. Cette étape marque l’entrée du plan national de fermeture dans une phase beaucoup plus perceptible pour les particuliers, avec la disparition effective de l’ADSL et des services associés. Ce mouvement s’inscrit dans un processus engagé de longue date. Propriétaire du réseau cuivre historique, Orange a transmis dès 2022 à Arcep, le gendarme des télécoms, un plan détaillé...

La lutte contre les contenus haineux et le terrorisme sur Internet, rapide état des lieux

En 2017 a été créé le Forum mondial sur Internet pour lutter contre le terrorisme (GIFCT). Originellement créé par les sociétés (Facebook, Microsoft, Twitter et YouTube), cette organisation gère « un programme de partage de connaissances, de collaboration technique et de recherche partagée dédié à la prévention des abus terroristes commis sur les plates-formes numériques par ses membres. ». Présentée comme indépendante, elle est en lien avec plusieurs États, dont la France, mais aussi la Nouvelle-Zélande. Pays où avait eu lieu, en mars 2019 la série d’attaques terroristes de Christchurch. Cette organisation a pour vocation de lutter au côté des États contre – de façon générale les contenus haineux- - et de façon plus pertinentes contre le terrorisme. Dans le même temps – dans l’attente du vote final par appel en commission compétente au fond par appel – le 4 avril 2019, la procédure de la commission compétente sur le fond votait majoritairement – 31 oui – 1 abstention – 8 non) pour la proposition de règlement du Parlement européen et du Conseil relatif à la prévention de la diffusion de contenus à caractère terroriste en ligne.À lire aussi : Liberté d’in-expression : quand les États de l’Union européenne souhaitent sous-traiter la censure aux géants du web !

Vous disposez à ce stade de lecture de dix-neuf minutes pour appréhender et neutraliser un signal fort ! Tic tac !

Agir contre le terrorisme sur Internet contre toute forme de promotion de la violence est devenu une des priorité des gouvernances internationales. S’il n’y a rien à en redire, il s’agirait toutefois de prioriser l’efficacité à des actes de communication. Il est démocratiquement impérieux que cela soit le seul objectif poursuivi et non pas un levier au service de l’établissement d’une société de contrôle. Si tel est le cas, plutôt que de s’acharner à détecter – sans transparence – par tout moyen algorithmique, les signaux faibles (appliqués au Renseignement), comme c’est actuellement le cas en France, au risque :- D’augmenter les atteintes à la liberté d’expression.

- D’altérer la libre expression, par le développement pernicieux de l’effet Hawthorne. Un effet se traduisant par un changement comportemental des utilisateurs informés d’une surveillance de leurs usages…

- D’assister l’ennemi réel dans sa stratégie de dissimulation, en provoquant une désorganisation du renseignement placé dans l’incapacité de traiter et de donner sens à un quantitatif de données titanesques.

Cette approche de surveillance de masse des usagers français via des boîtes noires – qui demeure en France sans bilan en matière d’efficacité – ne devrait-elle pas être – sans même attendre ce bilan hypothétique et à ce jour méthodologiquement non clarifié – drastiquement et urgemment repensée ?

Pour rappel : le samedi 3 août 2019, un jeune homme a fait 20 morts et 26 blessés dans un supermarché Walmart de la ville d’El Paso. 19 minutes avant les premiers coups de feu, et le signalement du début de la fusillade un « manifeste » de quatre pages a été postée sur le forum anonyme 8chan joint à un post, d’un utilisateur signant du nom du tueur : crusius et déclarant en préambule :

« Je vais probablement mourir aujourd’hui », et débute par la phrase : « D’une manière générale, je soutiens le tireur de Christchurch et son manifeste ! »Un sinistre hommage à la tuerie de Christchurch en Nouvelle-Zélande, qui avait fait 50 morts dans une mosquée en mars 2010. Ndla : Le meurtrier ayant lui publié avant son attaque un manifeste raciste sur son compte Twitter @brentontarrant – aujourd’hui inactif – et sur 8Chan. Une attaque qu’il diffusera en direct sur Facebook.

Dans le cadre de la tuerie d’El Paso, les forces dédiées à la cybersurveillance du territoire américain disposaient donc d’un signal fort pour ne pas dire d’un signal violent !

Quid du traitement des signaux forts, voire violents ?

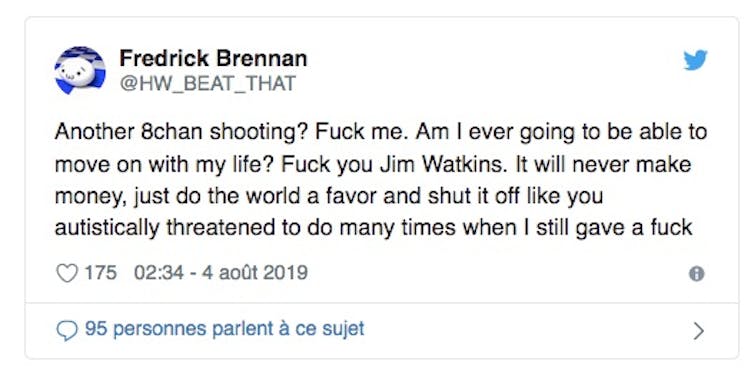

Le signal fort a-t-il été détecté ? Non ! Pourtant ces signaux forts avant passage à l’acte sont récurrents. De nombreux groupuscules peu fréquentables pour l’humanité sévissent, on et off line. Ce n’est pas une découverte. Sur le net, ils trouvent refuge sur des plates-formes du même type qu’8chan – également appelé Infinitechan – lancé en 2013 par Fredrick Brennan, un ancien utilisateur de 4chan. Cette plate-forme a évolué. Prônant la libre expression, elle est – était à l’instant où 8Chan est apatride d’hébergement – très utilisée par l’extrême droite internationale, notamment par des utilisateurs « masculiniste, antisémite, anti-immigration et anti-islam ».Après la tuerie, Sur Twitter, le créateur originel – Fredrick Brennan – qui a rompu tous ses liens avec le site s’est emporté :

« Encore une fusillade 8chan ? Je ne crois pas. Ne vais-je jamais pouvoir m’en remettre ? Va te faire foutre Jim Watkins (Jim Watkins est un ancien combattant de l’armée américaine, propriétaire de 8chan, qu’il gère depuis les Philippines, NDLR). Ça ne rapportera jamais d’argent, rend service au monde et ferme le. »La colère est compréhensible. La fermeture de ce type de plate-forme fait-elle partie intégrante de la solution pour lutter ? Rien n’est moins sûr.

Bannissement d’internet, blocage d’accès : La censure ne peut-elle s’avérer un facteur à haut risque criminogène ?

Fredrick Brennan a été entendu. Le fournisseur de services de 8chan a annoncé début août 2019 la fin de son contrat avec le forum. Le 5 août 2019, 8Chan confirmait sa résiliation sur son compte Twitter @infinitechan :« Certains d’entre vous ont peut-être déjà lu les informations de @Cloudflare. Ils abandonnent 8chan. Il se peut que nous trouvions une solution dans les prochaines 24 à 48 heures, afin que nous puissions trouver une solution (y compris notre courrier électronique, de sorte que la conformité avec les demandes des forces de l’ordre pourrait être affectée). »Alors que le forum croyait avoir trouvé deux nouveaux partenaires « BitMitigate (qui propose des prestations semblables à Cloudflare) et Epik (qui fournit des services d’enregistrement de noms de domaine et d’hébergement de sites web), cette nouvelle coopération a été immédiatement stoppée dès que les premiers signalements ont émergé sur les réseaux sociaux ». Depuis, 8chan demeure hors ligne. Ceux qui pensent que 8chan ne trouvera pas une solution se trompent. 8ChaN finira – si son propriétaire persiste – par trouver une alternative. Il arguera du caractère inaliénable sur le sol américain de la liberté d’expression (les forums apparentés dont il est inutile ici de faire la promotion qui subiraient le même sort, feront de même) ?

L’enfer est souvent pavé de bonnes intentions

Supprimer ce type de forum en les privant de possibilité d’ hébergement ne serait-ce pas une erreur tactique tragique dans le combat engagé ? Quand bien même cela serait réalisable – ce qui ne dépend que de la législation des pays hébergeurs – cela exposerait à trois conséquences qui m’apparaissent potentiellement criminogènes à l’opposé du but collectivement recherché : anticiper les passages à l’acte.- Ce n’est pas en empêchant un suprémaciste blanc d’exprimer sa folle idéologie, qu’il deviendra un militant antiraciste zélé. Sans être expert en psychologie, cela attisera plutôt sa haine, renforcera sa croyance dans un complotismes ourdis par des communautés qu’il hait sans raison, ou tout du moins avec une folle déraison.

- Cela priverait les services de renseignements de sources précieuses d’information, permettant au côté des linguistes d’identifier les groupes, leur rhétorique, leurs interactions – donc leur réseau – d’affiner des algorithmes ciblant des signaux forts. La question posée est simple : Ces forums sont-ils seulement coupables de véhiculer des propos parfois abjects où sont-ils à leur insu des « indics » extrêmement précieux ?

- Qu’importe si tel ou tel pays supprime des forums qui voudraient se faire des copycats, de ce type de forums phares. S’il y a lieu à condamner des individus pour leurs posts sur ces dernières, qu’elles le soient ! Le fait est que ces forums copycat réapparaîtront ailleurs, occasionnant : une perte de temps pour les identifier à nouveau.

La peur n’évite pas le danger. Le post d’une tuerie peut ne pas se faire, voir, se faire quelques secondes avant le passage à l’acte m’opposera-t-on à juste titre. L’argument est recevable, tout comme au demeurant, je maintiens que si l’on cherche et si l’on se noie là où il n’y a aucun sens à chercher (cf. signaux faibles), on ne tend pas vers le risque zéro on s’en éloigne à la nage papillon. La loi Avia en France est à ce titre une caricature de loi contre-intuitive.

La loi Avia : une nouvelle loi inutile au pays des lettres en deux arguments : Know your Enemy !

Argument premier : une perte d’information pour le renseignement

L’obligation de retirer un contenu haineux en moins de 24 heures, peut sembler relever d’une bonne intention, c’est cependant une approche qui met paradoxalement en péril plus qu’elle ne peut protéger : au regard des sanctions encourues, ce délai ne pourra qu’entraîner une censure outrancière de la part des plates-formes concernées. Voire – dans le doute – la mise en place par ces plates-formes d’une censure proactive. Privant les services de renseignements d’informations qui pourraient s’avérer décisives.Tandis que la justice pourrait prendre en les contenus signalés dépassant la ligne rouge de la loi, qui ne demeurent pas même des signaux faibles, cette approche de censure de masse qui s’annonce se fait au détriment du développement d’algorithme de plus en plus affiné en collaboration avec des linguistes pour se concentrer sur les réels dangers.

Argument second : Risque accru d’atteinte à la liberté d’expression.

Par principe de précaution, dans le cadre des sanctions encourues. Il est à craindre que le curseur algorithmique de censure automatisée risque fort d’être placé au plus haut niveau par les entreprises concernées ! Les plates-formes auront la tentation d’avoir recours des outils de censure automatisée lapidaire, ratissant le plus large possible. La maison est en feu au pays des lettres de l’esprit et des bons mots. Et que des auteurs de renoms disparaissent une deuxième fois. Pour caricaturer : que feront des algorithmes susceptibles à l’excès de cette phrase de Gustable Flaubert : « Police : a toujours tort. »Maintenant, mettez-vous à la place de dirigeant·e·s d’Entreprises-Nation telles que celles évoquées, défendant les intérêts financiers colossaux de leur structure. Partant du principe que le texte impose aux plates-formes numériques un délai de 24 heures pour supprimer les messages « manifestement illicites à raison de la race, de la religion, du sexe, de l’orientation sexuelle ou du handicap », critères inscrits dans une loi datant de 1881. Une sanction administrative d’un montant maximum de 4 % du chiffre d’affaires des « accélérateurs de contenu » pourra être prononcée par le Conseil supérieur de l’audiovisuel](https://fr.reuters.com/article/topNews/idFRKCN1U41PJ-OFRTP). Il va de soi que cela inclus ipso facto toute forme de soutien, quel qu’il soit au terrorisme et à des actes violents.

Prenez un instant la place, je vous en prie, de ces dirigeant·e·s ne souhaitant pas payer des amendes démesurées, ni non plus être engagé dans des procédures quantitativement exponentielle, pour tout et n’importe quoi. Asseyez-vous confortablement dans leur fauteuil, et permettez que je vous pose deux très simples questions : à seul fin de minimiser votre risque et celui de vos actionnaires ! Quel type d’algorithmes de censure pro active feriez-vous développer ? Où placeriez-vous le curseur de la censure ?

« Un ennemi invisible est pire qu’un ennemi qu’on voit. » Roch CarrierYannick Chatelain, Enseignant Chercheur. Head of Development. Digital I IT, Grenoble École de Management (GEM)

Cet article est republié à partir de The Conversation sous licence Creative Commons. Lire l’article original.